Специалисты компании AdaptiveMobile Security рассказали об уязвимости Simjacker, которая позволяет взломать SIM-карту и установить дистанционное управление нею. Кибератака совершается на симку и применима ко всем мобильным устройствам вне зависимости от их типа и используемой программной платформы.

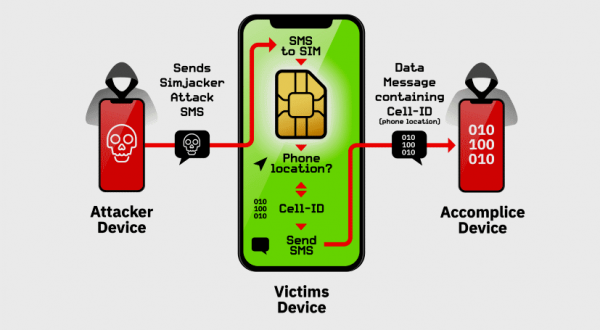

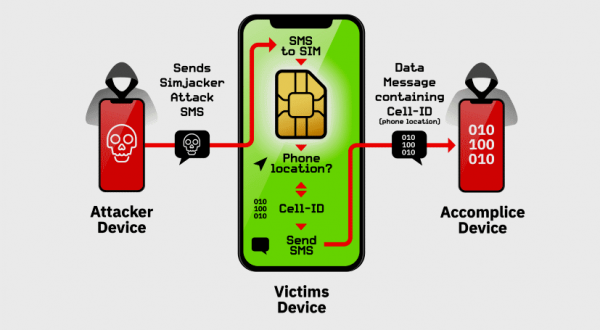

Метод атаки прост — оправка специально отформатированного текстового сообщения на устройство для запуска встроенной в SIM-карту утилиты S@T Browser, которая используется сотовыми операторами для работы дополнительных сервисов в SIM‑меню устройства. Важно знать только номер мобильника жертвы. При этом само сообщение не будет отображаться на мобильнике, но позволит получить контроль над SIM‑картой.

Целью атаки Simjacker является получение данных о месторасположении устройства. Злоумышленники не только смогут отслеживать месторасположение абонента, но также воспроизводить звонок или отправлять сообщения, открывать браузер, отключать SIM‑карту, распространять вирусы через зараженные URL и совершать прочие действия.

Эксперты AdaptiveMobile Security сообщили также, что уязвимость активно используется ежедневно на протяжении последних двух лет одним из разработчиков шпионских программ, который сотрудничает с правительственными органами с целью установления слежки за пользователями.

По мнению специалистов, предотвратить атаки Simjacker очень легко. Достаточно просто сотовым операторам заблокировать работу утилиты S@T Browser и перейти на использование новых технологий. В некоторых странах именно так и поступили, но есть еще как минимум 30 стран, где операторы по-прежнему используют S@T Browser. В итоге уязвимыми являются около миллиарда устройств во всем мире.

Источник: 9to5mac