Исследователи из компании по кибербезопасности AdaptiveMobile Security выпустили отчет о новой уязвимости по названию Simjacker, которая использует SIM-карту вашего смартфона, чтобы шпионить за вами. Поскольку Simjacker может использовать все марки и модели мобильных телефонов, уязвимость может затронуть более 1 миллиарда пользователей.

Исследовательская фирма считает, что уязвимость была разработана частной компанией, которая работает с правительствами, чтобы отслеживать местонахождение людей по всему миру. Эксплойт также может помочь злоумышленникам получить уникальный номер IMEI, принадлежащий каждому телефону.

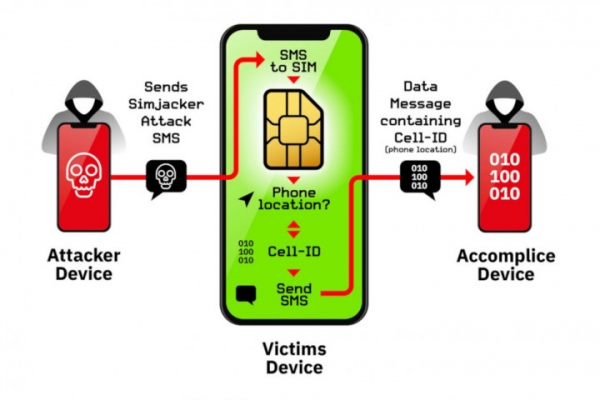

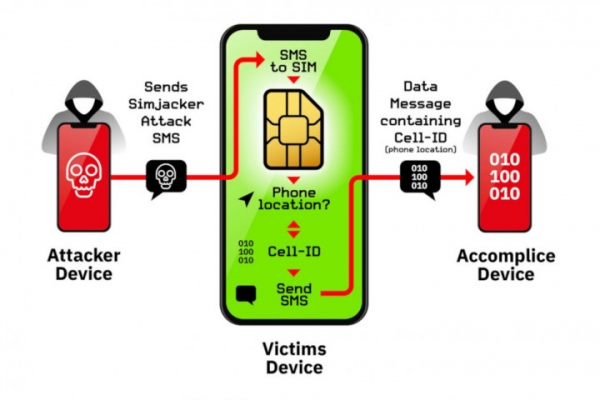

Некоторые SIM-карты, поставляемые мобильными операторами, содержат так называемый браузер S@T, который можно найти в SIM Application Toolkit. Simjacker отправляет двоичное SMS-сообщение в браузер с инструкциями, чтобы получить данные о местоположении и IMEI-номер и отправить информацию на удаленное устройство также с помощью бинарного СМС. Поскольку смартфоны могут использовать HTML-браузеры, браузер S@T устарел. Несмотря на этот факт, AdaptiveMobileSecurity обнаружил, что операторы в 30 странах, представляющих более 1 миллиарда пользователей мобильных телефонов, имеют активную технологию S@T.

«Simjacker в дальнейшем использовался для выполнения множества других типов атак на отдельных лиц и операторов мобильной связи, таких как мошенничество, мошеннические вызовы, утечка информации, отказ в обслуживании и шпионаж. Аналитики AdaptiveMobile Security Threat Intelligence наблюдали, как хакеры изменяют свои атаки, тестируя многие из них. Теоретически, все марки и модели мобильных телефонов открыты для атаки, поскольку уязвимость связана с технологией, встроенной в SIM-карты. Уязвимость Simjacker может распространиться на более чем 1 миллиард пользователей мобильных телефонов во всем мире, что потенциально может затронуть страны Северной и Южной Америки, Западной Африки, Европы, Ближнего Востока и любого другого региона мира, где используется эта технология SIM-карт», — пишет AdaptiveMobileSecurity.

В отчете указывалось, что Simjacker ежедневно отслеживает отдельных лиц, а некоторые конкретные номера телефонов отслеживаются сотни раз в течение семидневного периода. Для слежки за уязвимым телефоном требуется дешевый GSM-модем, чтобы отправить сообщение на SIM-карту с технологией браузера S@T. С помощью двоичных СМС, которые отличаются от обычных текстовых сообщений, телефоны можно проинструктировать, чтобы они собирали запрошенную информацию и передавали ее злоумышленникам. В отчете об исследовании отмечается, что «во время атаки пользователь совершенно не знает, что он является жертвой атаки».

Единственная утешительная новость – уязвимость опирается на старые технологии, которые в теории должны быть свернуты. Но пока технология S@T не будет полностью удалена со всех SIM-карт, Simjacker остается угрозой. Как говорит технический директор AdaptiveMobile Security Кэтал МакДейд: «Теперь, когда обнаружена эта уязвимость, мы ожидаем, что авторы эксплойтов и другие злоумышленники попытаются развить эти атаки в других областях».

Ассоциация GSM говорит, что она была осведомлена о Simjacker, и работала с исследователями и мобильной индустрией, чтобы узнать, какие SIM-карты подвержены уязвимости и как могут быть заблокированы отправляемые вредоносные сообщения. Подозрительно, что она молчала все это время.